- TOP

- サービス一覧

- トラストサービス

- セコムパスポート for Web SSL/TLSサーバー証明書

- お知らせ

- 「セコムパスポートfor Web SR3.0」提供開始のご案内

弊社は、ハッシュ関数アルゴリズム「SHA-2」に対応した証明書発行サービスとして、「セコムパスポートfor Web SR3.0」の提供を開始しました。

マイクロソフト社およびグーグル社の発表の通り、2017年以降ハッシュ関数アルゴリズム「SHA-1」に対応した証明書がご利用できなくなりますので、現行のセコムパスポート for Web SR2.0 (以下 SR2.0) からセコムパスポート for Web SR3.0(以下SR3.0)への切り替えをご検討ください。

| ◆「セコムパスポートfor Web SR3.0」のサービス詳細はこちら | |

| ◆「セコムパスポートfor Web SR3.0」のお申込みはこちら | |

SR2.0からSR3.0への切り替えに際し、対応環境等に相違がありますので、以下の留意点を確認の上、ご対応ください。

弊社にて検証を実施しているサーバー以外をご利用のお客様は、SR3.0の導入準備(検証等)を早期に進めていただきますよう、お願いいたします。

検証用のテスト証明書も無償にてご提供いたしますのでご入用の際はご連絡ください。

■切り替えにおける留意点

| 項目 | 内容 | |

| 対応環境 | 携帯電話 | 2009年以前の発売機種等は利用できません。 (詳細はこちら) |

| サーバー環境 | IIS5.0/IBM HTTP Server 7.0/ ADOS が利用できません。 (詳細はこちら) | |

| Oracle Java環境 | Oracle Java 2 Platformの一部旧バージョンは利用できません。(詳細はこちら) | |

| 証明書の利用期限 | SHA-1の利用期限 | SR2.0をご利用の場合、2016年12月末までにSR3.0への切替えが必要です。 |

■マイクロソフト社の発表について

2013年11月11日にマイクロソフト社より以下の発表がありました。

| There will be separate timelines for discontinuing SHA1-based SSL and code signing certificates. 1)CAs must stop issuing new SHA1 SSL and Code Signing certificates by 1 January 2016. 2)For SSL certificates, Windows will stop accepting SHA1 certificates by 1 January 2017. This means any SHA1 SSL certificates issued before or after this announcement must be replaced with a SHA2 equivalent by 1 January 2017. |

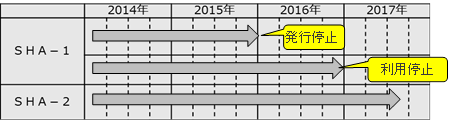

・認証局は2016年1月1日以降、「SHA-1」を利用した証明書の発行を停止しなければならない

・Windowsは2017年1月1日以降、「SHA-1」を利用したSSLサーバ証明書の利用停止の措置を取る

という内容です。

マイクロソフト社は「Windows Root Certificate Program」においても、SHA-1利用に関して同様の指針を出しています。

■グーグル社の発表について

2014年9月5日にグーグル社より以下の発表がありました。

| Chrome will start the process of sunsetting SHA-1 (as used in certificate signatures for HTTPS). We plan to surface, in the HTTPS security indicator in Chrome, the fact that SHA-1 does not meet its design guarantee. We are taking a measured approach, gradually ratcheting down the security indicator and gradually moving the timetable up. |

SSLサーバー証明書の信頼性に絡み、SHA-1のサポートを段階的に停止していくという内容です。

これに伴い、Chromeではバージョン39以降、SHA-1を利用したSSLサーバー証明書の有効期間を確認し、危険性に応じてHTTPS接続の際に表示されるアイコンが変更されます。

|

正常なHTTPS接続の場合 (※EV証明書を除く) |

|

secure, but with minor errors 例)HTTPSとHTTPのコンテンツが混在している場合など 【追加】(Chrome 39) 2017年以降に有効な「SHA-1」証明書を使用している場合 【追加】(Chrome 40) 2016年6月1日から2016年末まで有効な「SHA-1」証明書を使用している場合 【追加】(Chrome 41) 2016年1月1日から2016年末まで有効な「SHA-1」証明書を使用している場合 |

|

neutral, lacking security 例)セキュリティがかかっていない平文の場合など。 【追加】(Chrome 40) 2017年以降に有効な「SHA-1」証明書を使用している場合 |

|

affirmatively insecure 例)危険だと判断される場合など 【追加】(Chrome 41) 2017年以降に有効な「SHA-1」証明書を使用している場合 |

- ※

EV証明書の場合、正常なHTTPS接続ではhttps:// の前に法人名が表示(緑色)されます

■セコムパスポート for WEB SR2.0/SR3.0 対応表

| サーバー環境 | SR2.0 | SR3.0 |

|---|---|---|

| Apache (mod_ssl) | ○ | ○ |

| Apache-SSL | ○ | - |

| Microsoft Internet Information Services 5.0 (IIS 5.0) | ○ | - |

| Microsoft Internet Information Services 6.0 (IIS 6.0) | ○ | ○ |

| Microsoft Internet Information Services 7.x (IIS 7.x) | ○ | ○ |

| Microsoft Internet Information Services 8.0 (IIS 8.0) | ○ | ○ |

| nginx | ○ | ○ |

| Tomcat | ○ | ○ |

| IBM HTTP Server 7.0 | ○ | - |

| Oracle iPlanet Web Server 7.x (旧Sun Java System Web Server 7.x) | ○ | ○ |

| ADOS Mighty for RosettaNet | ○ | - |

| ADOS Hestia | ○ | - |

| Oracle Java環境 | SR2.0 | SR3.0 |

|---|---|---|

| Java 2 Platform, Standard Edition (binary version) | 1.4.2_18 以上 5.0 Update 16 以上 | 5.0 Update 22 以上 |

| Java Platform, Standard Edition (binary version) | 6 Update 7 以上 7 Update 1 以上 | 6 Update 17 以上 7 Update 1 以上 |

上記サーバー環境にて検証を実施しております。上記以外の環境や非対応(―)の環境をご利用の場合はバージョンアップやサーバー環境の提供元へご確認の上、SR3.0のテスト証明書での検証もご検討ください。検証に必要なテスト証明書は無償にて提供させていただきます。